A proxyszerver névtelenségének ellenőrzése, vagy azt, hogy mi található Önről az interneten. A VPN-kapcsolat konfigurációjának tesztelése DNS-szivárgások szempontjából

Számos webhely van, ahol ellenőrizheti IP-címét és egyéb hálózati paramétereit. Az ilyen ellenőrzések segítenek megérteni, mit árulhat el egy valós hely.

Sok éve használjuk a Whoer és a 2IP ellenőrzéseket, és ajánlottuk ügyfeleinknek.

Miért végeztük el a saját névtelenségünket és IP-címünket?

VPN és proxy szolgáltatásunk anonimitáshoz kapcsolódik, ezért mi magunk is gyakran felkerestük ezeket az oldalakat és ellenőriztük az IP-címet. A végtelen számú teszt eredményeként kezdtünk észrevenni hibákat és pontatlanságokat ezen oldalak működésében.

Írtunk nekik, hogy távolítsák el a hibát a DNS-kiszolgáló helytelen meghatározásával.

A webhely meghatározza a szerver fő IP-címét, és feltünteti a DNS-kiszolgálók listájában. Ha DNS-lekérdezést hajt végre a kiszolgáló fő IP-címének használatával a paranccsal nslookupgoogle.com, akkor az ilyen kérést nem hajtják végre. Ez azt jelenti, hogy ez az IP-cím nem DNS-kiszolgáló, és nem kell hozzáadni a webhely DNS-kiszolgálóinak listájához.

Egy másik hiba az anonimitás p0f modulon keresztüli meghatározásával és az adatok értelmezésével kapcsolatos.

A p0f modul képes meghatározni az MTU-értékeket, és összehasonlítani azokat a referencia-MTU-értékekkel a különböző titkosítási típusokkal rendelkező VPN-ek esetében. Ha az MTU-érték megegyezik a referenciatáblázatban szereplő VPN-típusok egyikével, akkor a p0f azt jelzi, hogy VPN-t használnak. Ha egy adott MTU érték nem szerepel az adatbázisban, és kisebb, mint 1400, akkor a p0f mindig azt jelzi, hogy VPN definiálva van.

A p0f fejlesztők nem vették figyelembe, hogy a rendszergazda manuálisan módosíthatja a kapcsolatok MTU értékét, és akkor MINDEN kapcsolat VPN-kapcsolatnak minősül. Ennek eredményeként ezt a hibát nem javították ki az IP-cím-ellenőrző oldalon, és mindig azt mutatja, hogy VPN definiálva van.

Nem hallottak minket, és ezeken az oldalakon az ellenőrzések is hibákkal működnek.

Az anonimitás ellenőrzése tényekkel, nem spekulációval

Fontos volt számunkra, hogy minőségi terméket biztosítsunk, amely figyelembe veszi a vásárlói igényeket. Fontos számunkra, hogy hiteles teszteket mutassunk, és rámutatjunk arra, ami igazán számít. Sok anonimitás-ellenőrzés most üres, és feltételezés formájában jelenik meg, annak valószínűsége, hogy ez a helyzet.

Szerettük volna ellenőrizni az anonimitást, hogy az pontos legyen. Az anonimitás-ellenőrzés szakértőivé váltunk, és most szeretnénk megmondani, hogy mely ellenőrzések alapulnak tényeken és melyek spekulációkon.

Kreativitás a technológia metszéspontjában

Több mint 10 webhely anonimitás-ellenőrzését ellenőriztük, és kiválasztottuk a legfontosabbakat. Ezután az összes népszerű IP-cím-ellenőrző webhely ellenőrzését egy kényelmes táblázatba egyesítettük. Mostantól egy oldalon mindent megtudhat névtelenségéről.

Tehát nézzük meg részletesen az összes ellenőrzést.

Színes banner

A transzparensről azonnal megértheti - Minden rendben, vagy van min gondolkodni.

A transzparensnek 3 színe van: piros, sárga és zöld. Csak a zöld szalag garantálja a teljes névtelenséget.

IP-cím és DNS-kiszolgálók ellenőrzése

A fő egység különböző módokon ellenőrzi az IP-címeket és a DNS-kiszolgálókat. Az ellenőrzések PHP, JavaScript, WebRTC, Flash és Java technológiákon keresztül valósulnak meg. Ha az országok eltérnek egymástól, pirossal aláhúzva jelennek meg.

A földrajzi helymeghatározás HTML 5-ön keresztüli ellenőrzése külön gombba került, mivel nagy kockázatot jelent a valós hely észlelésére, ha az engedélyezett Wi-FI modult használja a készüléken.

A HTML 5-ön keresztüli földrajzi helymeghatározás funkció a Wi-Fi modulból veszi az eszköz GPS-koordinátáit, megkerülve a VPN-t, a proxykat, a TOR-t és minden egyéb módot a névtelenség megőrzésére. Javasoljuk, hogy használjon vezetékes Ethernet-kapcsolatot, és kapcsolja ki a Wi-Fi modult.

Szuper anonimitás-ellenőrzés

Feketelista

A rendszer ellenőrzi az IP-cím jelenlétét a feketelistán. Ha egy IP-cím szerepel a tiltólistán, akkor egyes szolgáltatások blokkolhatják ezt az IP-címet (például letilthatják a levelek kézbesítését erről az IP-címről). Egy IP-cím jelenléte a feketelistán semmilyen módon nem befolyásolja az Ön anonimitását.

Van egy lista a nyitott Tor hálózati csomópontokról az interneten. Ha az IP-cím szerepel ebben a listában, akkor a TOR hálózatot használja. Ön névtelen, de ez azt jelenti, hogy van valamit elrejteni, és egyes webhelyek letilthatják a tartalmaikat az ilyen felhasználók számára.

Proxy HTTP-fejléc

A proxy HTTP-fejléc ellenőrzi a proxy ujjlenyomatait a böngésző fejléceiben. Az észlelés elkerülése érdekében használjon névtelen proxyt vagy socks 5 protokollt.

Proxy ujjlenyomat

A p0f modulon alapuló proxy ujjlenyomat ellenőrzi a böngésző ujjlenyomatait a proxy használatához.

VPN ujjlenyomat

A VPN ujjlenyomat fő célja a VPN használat észlelése. A p0f modul megtanulja a kapcsolat MTU értékét, és ez alapján következtetést von le a VPN használatáról.

Ahogy a cikk elején írtuk, kizártuk a helytelen adatkimenetet a p0f modulban, és csak azokat az értékeket hagytuk meg, amelyek 100%-ban VPN használatát jelzik. Ennek eredményeként valódi értékelést kaptunk az Ön névtelenségéről.

Azt is meg kell jegyezni, hogy a p0f modul nem követi a VPN-technológiák fejlődését, és elavult bélyegzőket tartalmaz a VPN-kapcsolatok azonosítására.

Kétirányú ping

Az ügyfél és a szerver közötti kétirányú ping segít meghatározni egy alagút (általában VPN vagy proxy alagút) jelenlétét. Ha a ping értékek nagyon eltérnek egymástól, akkor ez egy alagút használatát jelzi.

Nyissa meg a portokat

A nyitott portok ellenőrzése a megadott IP-címen történik. Ha a szabványos VPN és proxy portok nyitva vannak az IP-címen, akkor nagy a valószínűsége annak, hogy elrejti valós helyét. Az internetszolgáltatók mindig blokkolják ezeket a portokat.

Például a szabványos OpenVPN port az 1194, a Socks proxy 1080, az IPSec VPN 4500 és 500, a webproxy pedig a 8080-as portot használja.

A szabványos portok kibővített listáját használjuk, és ellenőrizzük a TCP és UDP kapcsolatokat. Ha nyitott portot találunk a táblázatban, akkor ez azt jelzi, hogy VPN-t vagy proxyt használnak ezen az IP-címen. Ön névtelen marad, de a webhelyek korlátozhatják a tartalmat az ilyen felhasználók számára.

Az eszközön helyileg beállított időzónát a rendszer összehasonlítja az ország IP-címe alapján használt időzónával. Ha eltérnek, akkor pirossal van kiemelve.

Megjeleníti a böngésző fejlécéből a JavaScripten, a p0f modulon keresztül kapott értékeket, és észleli az operációs rendszert.

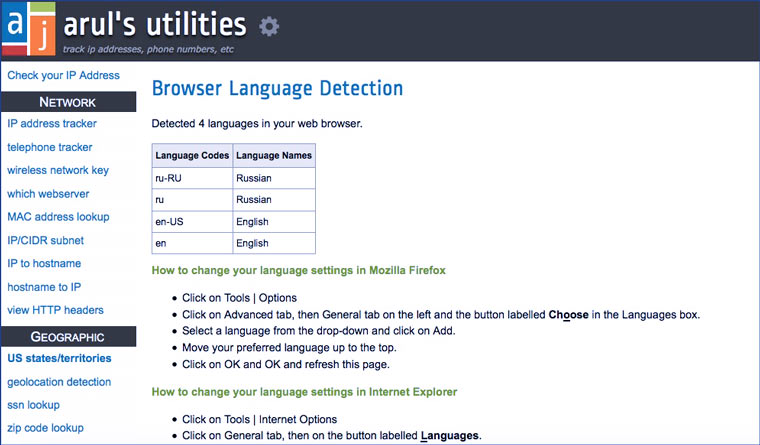

A böngésző fejléceinek ellenőrzése JavaScripten keresztül történik, a p0f modulon keresztül, valamint meghatározásra kerül a böngésző verziója és a böngészőben használt nyelv. Állítsa be böngészőjét úgy, hogy IP-cím szerint jelenítse meg az országban használt nyelveket.

Technológiák benne

Ellenőrizzük, hogy engedélyezve vannak-e olyan technológiák, amelyek meg tudják mondani valós tartózkodási helyét.

Weboldalunk megfelelő működéséhez csak JavaScriptre és Cookie-kra van szükség. Dolgozunk azon, hogy webhelyünket megszabaduljunk ezektől a követelményektől.

Névtelensége ellenőrzése

Az Anonimitás és IP-cím ellenőrzés oldalunk teljes mértékben felváltja az összes többi webhely használatát. Több mint 10 különböző webhelyet ellenőriztünk, hogy egy oldalon összegyűjtsük az összes fontos ellenőrzést.

Ha vannak javaslatai, kívánságai, szívesen hallunk róluk. Írjon a Tegyen fel egy kérdést rovatba.

Az életben megtörténik, hogy 100% anonimitásra van szüksége, amikor az internetet böngészőn keresztül használja (példák nélkül is megyek, különben ismét kemény srácok jönnek a megjegyzésekhez, és megvádolnak uszítással, és megfenyegetnek a „K” osztállyal). Hogyan biztosítható, hogy az internetes webhelyek (például a Google) ne tudjanak azonosítani Önt, és ne rögzítsenek információkat a fájlban lévő műveletekről?

Előfordul, hogy „inkognitó” módban kapcsol be egy VPN-t, nem jelentkezik be sehova, és az AdSense hirtelen fájdalmasan ismerős hirdetésekkel ijeszti meg. Hogyan határozza meg, hogy ki kicsoda?

A kérdés megválaszolásához végezzünk egy kísérletet. Nyissunk meg lapot négy böngészőben:

- Tor Browser 6.0.2 (Mozilla Firefox 45.2.0 alapján);

- Safari 9.0 (inkognitó mód);

- Google Chrome 52.0.2743.82 (inkognitó mód);

- Mozilla Firefox 46.0.01 (inkognitó mód).

És nézzük, milyen adatokat gyűjthetnek egy személyről. Mit mondunk el magunkról a webhelynek, ha beírjuk az URL-t a címsorba?

Egyedi képmegjelenítési lehetőségeket biztosítunk (vászon ujjlenyomat)

A Canvas Fingerprinting egy felhasználóazonosító technológia, amelyet körülbelül 4 éve fejlesztettek ki az AddThis-nél. Működési elve azon alapul, hogy amikor egy oldal betöltésekor egy képet rajzolnak (renderelnek) (általában egy egyszínű blokkot a háttér színében láthatatlan szöveggel), a böngésző egy csomó információt gyűjt a rendszer ehhez: milyen hardver és grafikus illesztőprogramok érhetők el, GPU verzió , OS beállítások, betűtípus információk, élsimítási mechanizmusok és sok egyéb apróság.

A részleteknek ez a sokfélesége együtt olyan egyedi jellemzőt alkot, amely megkülönbözteti a felhasználó számítógép/böngésző kombinációját a világ összes többiétől. Mindegyiknél a DA85E084-hez hasonló karakterláncként van írva. Vannak egyezések (a Panopticlick szerint átlagosan 1 az esély a duplázásra), de ebben az esetben ezeket kiegészítheti más azonosítási lehetőségekkel (erről lentebb).

A Tor engedélyt kér a Canvas-ujjlenyomat fogadására, és ha Ön óvatos, és nem ad beleegyezését, ezt az információt megtarthatja magának. De az összes többi böngésző egyetlen kukucskálás nélkül is átadja tulajdonosát.

Erről az azonosítási módszerről bővebben itt olvashat Wikipédia.

Áttörjük a hirdetési preferenciák adatbázisát

Sok meglátogatott webhely már fel van szerelve szkriptekkel a Canvas ujjlenyomat meghatározásához. Miután megkapta ezt az egyedi értéket, az egyik webhely információt kérhet a másiktól az adott személyről. Például összekapcsolt fiókok, barátok, használt IP-címek és a hirdetési beállításokkal kapcsolatos információk. Az alábbi link segítségével ellenőrizheti, hogy mely rendszerekhez kapcsolódnak fogyasztói érdekei a Canvas Fingerprinting szolgáltatáshoz.

Tor ismét ugyanazt az engedélyt kérte, mint az első pontban, és visszautasításom miatt nem találtak semmit. A Safari 3 adatbázisban talált meg, a Chrome 13-ban, a Firefox pedig 4-ben. Ha kilépünk az inkognitó módból, akkor az utóbbiban 25-re nő az adatbázisok száma, mivel a legtöbben jó öreg cookie-kat használnak az azonosításra.

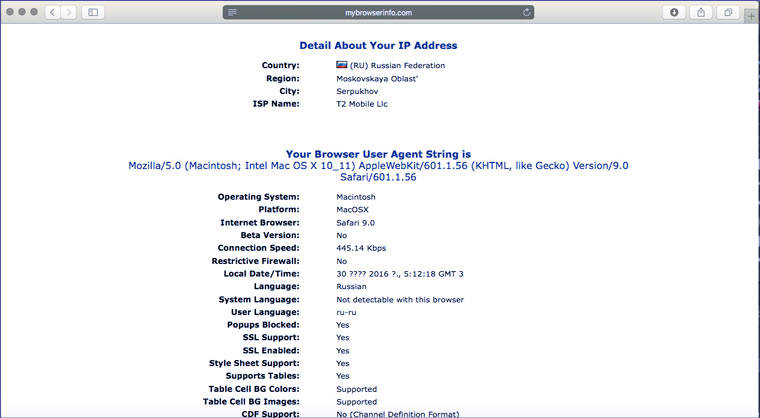

Megosztjuk az IP-címet és a távközlési szolgáltatót

A Torban az Új identitás gombbal módosíthatja a „gazdaországot”. Az „inkognitó” módok pedig nem rejtik el az Ön IP-címét (ehhez még proxyt vagy VPN-t kell használnia), hanem megosztja hozzávetőleges helyét és az internetszolgáltatóval kapcsolatos információkat a webhely tulajdonosaival.

A város és a benne töltött idő felfedése (engedélyezett földrajzi helymeghatározási szolgáltatásokkal)

A Tor-ban található yandex.ru oldalon minden helymeghatározási engedély nélkül megmutatta, hogy körülbelül hol vagyok és mennyi az idő. Ez más böngészőkkel is így van.

Küldje el nekünk a pontos koordinátáit

Tor nem is kért engedélyt a koordináták meghatározására, és egyszerűen nullákat adott vissza. A Safari, a Chrome és a Firefox a szabványos felbontást kérte (mint normál módban), és nem zavart, hogy emlékeztessen arra, hogy titkosítottam, és nem szabad ilyen adatokat felfednem.

A város és a benne töltött idő felfedése (a földrajzi helymeghatározási szolgáltatások letiltásával)

Ezután kikapcsoltam a helymeghatározási szolgáltatásokat a Macen, és visszamentem a yandex.ru oldalra. A Tor azt hitte az oldallal, hogy Romániában vagyok, de az időt Moszkvában hagyta (az IP és az időzóna eltérése miatt a VPN-szolgáltatók egyben letilthatók egy kitiltás esetén). Más böngészőkben minden marad a régiben.

A helyzet az, hogy a Yandexnek nincs szüksége GPS-re (vagy az eszköz WPS-adataira) a hely meghatározásához. Hiszen van egy „Lokátora”! Bejelentkezett a hálózatba Wi-Fi-n keresztül? A hozzáférési pont már benne van az adatbázisban (lásd a cikket). Adtál magadnak internetet a telefonodról? A sejttornyot bérbe adják.

Tájékoztatást nyújtunk a nyelvi beállításokról

A VPN-kedvelők másik biztos jele, hogy a nyelv nem egyezik azzal az országgal, amelynek IP-címét használja. A Tor cserbenhagyott - a nyelve mindig angol (de lehet változtatni, de úgy gondoltam, hogy országtól függően automatikusan változnia kell). A többi beállítás ugyanaz, mint a normál módban.

Mindent elmondunk böngészőjéről és rendszeréről

Operációs rendszer, csatlakozási sebesség, monitor színjellemzői, különböző technológiák támogatása, böngészőablak szélessége, Flash verzió - egy csomó apróság, amely kiegészíti a felhasználó egyedi tulajdonságait. A Tor manipulálja ezen adatok egy részét (Windows 7 példa), de más böngészők teljesen őszinték.

Egy személy megváltoztathatja az IP-címet, bekapcsolhatja az „inkognitót”, és az árak emelésére szolgáló szkript gyorsan kiszámolja: „Ki ez a srác, aki lassú internettel, a Flash régi verziójával és a Windows XP-vel másodszor jött hozzánk? de most úgy döntött, hogy a Seychelle-szigetek lakosának adja ki magát? 20%-kal növeljük!”

Megosztjuk a telepített bővítmények listáját

Egy másik jellemző, amely egyedivé teszi az embert, a böngészőjében telepített bővítmények listája (verzióinformációkkal). Tor elrejti őket. Más böngészők nem.

Mint látható, a Tor Browser jó névtelenséget biztosít. De a történelmi tények azt sugallják, hogy ha valaki igazán komoly dolgot csinál a hagymahálózat segítségével, akkor is az lesz néha megtalálják. Valószínűleg mindenki emlékszik a leleplező történetre a Silk Road (egy drogéria) alapítójával, Ross Ulbrichttal.

Az „inkognitó” módok pedig csak ahhoz szükségesek, hogy valaki más számítógépén böngészhessenek, és ne hagyjanak nyomokat. Ezenkívül blokkolhatja a JavaScriptet, ezzel csökken a lehetséges azonosítási módszerek száma, de sok oldal használhatatlanná válik.

Nyissa meg a rendszerre telepített betűtípusok listáját (=> programok)

A kísérlet mellett a modern böngészők másik érdekességéről szeretnék beszélni. Bármely webhely megkaphatja a rendszerre telepített betűtípusok listáját. Sok alkalmazás saját egyedi betűtípussal rendelkezik, és ezek használatával meghatározhatja az adott személy foglalkozását. És ez alapján mutass neki hirdetéseket. Tor és inkognitó módban ez nem működik (vagy túl rövid a lista).

Mindez a jéghegy csúcsa

A fenti azonosítási módszerek elleni védelem érdekében a különböző böngészőkhöz speciális bővítmények állnak rendelkezésre. De nem szabad erőfeszítéseket pazarolnia a telepítésükre. Mivel nem tudnak védekezni minden lehetséges információ begyűjtése ellen.

Végül is a cikkben a legegyszerűbb és legérthetőbb példákat mutattam be arra, hogy a böngészők hogyan gyűjtenek információkat rólunk. De lehetne sokkal több is belőlük: flash sütik, Silverlight sütik, időeltolódás a normál időhöz képest (sokaknál legalább 0,2-0,8 másodperc) - sok apróság, ami felesleges lenne. Végül is az olvasó már megérti, hogy egy böngésző megnyitásával hatalmas mennyiségű információt közöl magáról a világgal, és olyan egyedi jellemzőket mutat be, amelyek megkülönböztetik számítógépét az összes többitől.

Mi a veszélye ennek az információgyűjtésnek?

Csak egyetlen célból kell információkat gyűjtenie a bolygón élő emberek többségéről - a hirdetések átkattintási arányának növelése érdekében, hogy ezzel több pénzt kereshessen. Ez elvileg csak előnyös – könnyebb megtalálni bizonyos árukat vagy szolgáltatásokat.

A fejlettebb azonosítási módszerek hasznosak az üzletek számára, hogy információkat gyűjtsenek a vásárlókról. Annak érdekében, hogy egy személy ne férhessen hozzá az oldalhoz más IP-címen/letiltja a cookie-kat, és nem ismeri fel. Nyelv, idő, ritka betűtípus/bővítmény, monitor jellemzői, tipikus hiba a keresési lekérdezésben – és ennyi! Vedd le a korcsolyát, mi felismerünk. Nem kétséges, ez ugyanaz a személy, aki egy éve leadta a 2389-es rendelést. Ezekkel az adatokkal az automatizált marketingrendszerek többet tudnak eladni neki.

Vagy természetesen mindezt a titkosszolgálatok is felhasználhatják. De ki tudja, hogyan működik ott minden.

VPN-kapcsolat ellenőrzése

A VPN-kapcsolat konfigurációjának ellenőrzése

A VPN-kapcsolat szükséges lépése a konfiguráció ellenőrzése, hogy a rendszer megfelelően tud-e csatornákat létrehozni a hálózaton. Kövesse az alábbi lépéseket a VPN-kapcsolat teszteléséhez.

- Az ügyfélen kattintson a jobb gombbal a Vállalati ABC VPN-kapcsolatra, és válassza a Csatlakozás lehetőséget a helyi menüből.

- Kattintson a Csatlakozás gombra.

- Kattintson az OK gombra a hitelesítési adatok elfogadásához. Ezt követően létrejön a kapcsolat.

A kapcsolatot a domain controller.company.com ping parancsával ellenőrizheti. Mivel a rendszer átment az állapotellenőrzésen, ez a kapcsolat teljes hozzáférést biztosít az összes intranetes erőforráshoz. Kövesse az alábbi lépéseket a kapcsolat teszteléséhez.

- Miután létrejött a vállalati ABC VPN kapcsolat, válassza a Minden program-Kellékek-Parancssor menüpontot a Start menüben.

- Írja be a ping company parancsot. com, és nyomja meg a gombot

. - Meg kell jelennie az IP-címről érkező válasznak.

- Válassza a Csatlakozás lehetőséget a Start menüből a Kapcsolatok ablak megnyitásához.

- Válassza ki a Vállalati ABC VPN-kapcsolatot, és kattintson a Leválasztás gombra.

- Kattintson a Bezárás gombra.

Az NPS részletes csatlakozási információkat biztosít, amelyek hiányoztak a Windows korábbi verzióiból. A Windows Server 2008.R2 rendszerrel a hagyományos VPN-kapcsolatok hibaelhárítása egyszerű feladattá vált.

Egészségtelen VPN-kliensek kezelése

A fenti példában minden zökkenőmentesen ment, és nem voltak teljesítménybeli problémák. De ha az ügyfél nem megy át egy ilyen teszten, akkor a nem működő elemeket vissza kell állítani. A korábban konfigurált állapotellenőrzés ellenőrzi, hogy a Windows tűzfal engedélyezve van-e. A helyreállítási lehetőségek ellenőrzéséhez kapcsolja ki a Windows tűzfalat, és csatlakozzon újra.

- A VPN-kliensben válassza a Vezérlőpult lehetőséget a Start menüből.

- Kattintson a Biztonság elemre.

- Kattintson a Windows tűzfal elemre.

- Kattintson a Beállítások módosítása elemre.

- Jelölje be a Ki (nem ajánlott) választógombot, és kattintson az OK gombra.

Népszerű

- Melyik a jobb, laptop vagy számítógép?

- A mérőműszerek méréseinek és hitelesítőinek egységességét biztosító szakkönyvvizsgálói minősítés szabályainak jóváhagyásáról, valamint a rájuk vonatkozó képesítési követelmények megállapításáról P.

- Mennyi a számítógép tápegységének hatásfoka?

- Hangos számológép Online hangbeviteli számológép

- a lehetőségek teljes áttekintése

- Logikai programozás

- Információfeldolgozás technológia Állami költségvetési szakember

- "All inclusive XL" tarifa a Megafontól - leírás, csatlakozás, költség Ez a szolgáltatás a szolgáltatások széles skáláját tartalmazza

- Rádióvezérlésű kvadrokopterek Az ég ura

- Firmware v 8.5 3.0. Mi az a MIUI. A MIUI megkülönböztető jellemzői